Протест нашего времени: течения хакактивиза по мотивации и тактике

КОНЦЕПЦИЯ

В последние десятилетия протест приобрёл новые формы, не ограничиваясь улицей, плакатом или митингом. Хактивизм возник там, где традиционный активизм стал недостаточен.

Власть всё чаще проявляется в цифровой инфраструктуре — через алгоритмы, платформы, серверы и базы данных. Если раньше для воздействия на систему требовались телесные действия, то теперь для того, чтобы быть услышанным, нужно действовать внутри самой системы. Хактивизм, сочетая технические навыки с политической мотивацией, стал инструментом современного гражданского неповиновения.

Термин «hacktivism», образованный от английских слов «hack» — взлом, и «activism» — активизм, фиксирует суть этого феномена: использование технических навыков для политически мотивированных действий в цифровой среде.

В отличие от кибертерроризма, хактивизм, как правило, носит ненасильственный характер, хотя может сочетать законные и противозаконные методы, сознательно применяя конфронтационные подходы для достижения заметного эффекта. Он использует код, трафик и интерфейсы как средство выражения протеста: DoS-атаки (на сервера посылается так много запросов, что они «падают», и неугодный сайт перестает работать), утечки, дефейс (взлом сайта и публикация на нем сообщения/лозунга, аналогия графити в цифровом мире) превращаются в визуальные и функциональные жесты несогласия.

Истоки хактивизма уходят в хакерскую культуру 1980–1990-х годов, где взлом воспринимался как проявление технической виртуозности.

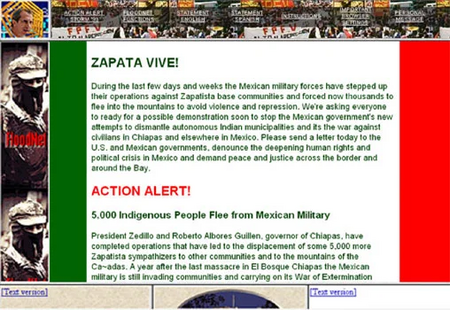

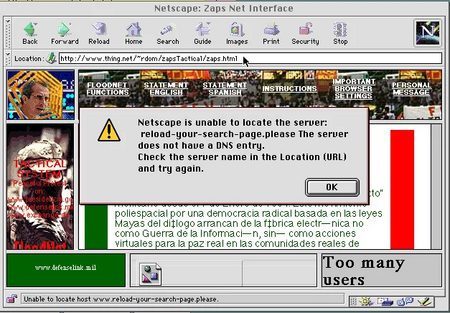

Однако, с середины 1990-х художники-активисты, такие как Electronic Disturbance Theater, начали использовать технологии для политических целей.

Их проект-программа FloodNet перегружал сайты мексиканского правительства, создавая эффект массового «сид‑ина» в сети, сопровождавшийся политическими сообщениями: сделано это в знак протеста против репрессий против индейских общин. Целью такой атаки является виртуальная сидячая забастовка перед атакованным веб-сайтом. Таким образом, хактивизм стал ответом на современную инфраструктурную власть: протест переместился в код, а политический жест — в интерфейс и поток данных. Electronic Disturbance Theater вывели DDoS и «цифровое неповиновение» в разряд организованных тактик.

Хактивизм важен именно сегодня, потому что общество оказалось зависимым от цифровых систем, где традиционные формы протеста часто бессильны. Доступ к аудитории, контроль информации и цензура всё более монополизированы. Хактивизм позволяет воздействовать непосредственно на систему: обнажает скрытые механизмы и создает визуально заметные формы протеста.

В традиционной социальной теории акцент делается на цели движения и на процесс взаимодействия с властью, тогда как хактивизм объединяет людей через практику вмешательства, независимо от того, совпадают ли их конечные цели.

Моя рубрикация выделяет четыре основных подхода хактивистов: прозрачность и whistleblowing (утечки, публикация скрытой информации — Aaron Swartz, WikiLeaks), режимный протест и антиавторитарный хактивизм (DDoS, подмена страниц — Anonymous, LulzSec), радикальный антишпионский хактивизм (атаки на компании, распространяющие шпионские технологии — Phineas Fisher).

Хактивизм — не монолит. За «взломом» могут стоять разные идеи: свобода информации, антиавторитаризм, этика технологий. Деление по подходам позволяет показать, что не все хактивисты разделяют одну и ту же мотивацию и тактику. Также, позволяет проследить эволюцию движения от локальных вмешательств к глобальным цифровым перформансам. Каждый раздел будет исследовать действия и визуальные последствия хактивистских акций, раскрывая их как культурный феномен современности.

ПРОЗРАЧНОСТЬ И WHISTLEBLOWING

Хактивизм через раскрытие информации. Акцент на разоблачении коррупции, нарушений прав человека, закрытых решений корпораций и государственных органов. Основной инструмент — публикация данных и документов, создание открытого доступа к информации. Здесь протест становится «видимым через знания», где утечки являются политическим жестом.

WikiLeaks

WikiLeaks, созданная Джулианом Ассанжем в 2006 году, сделала утечку закрытой информации политическим инструментом. Платформа позволяла анонимно передавать документы о войнах, коррупции и дипломатии, обходя государственную секретность и медийные фильтры.

В 2010 году Челси Мэннинг передала WikiLeaks крупнейший массив секретных материалов США — от видео «Collateral Murder», отчеты о войнах в Ираке и Афганистане, до более 250 тысяч дипломатических депеш. Публикации показали скрытую цену войн и механизмов власти, вызвав мировой скандал. После этого Мэннинг арестовали, Ассанж оказался под угрозой экстрадиции и до сих пор находится в розыске США по обвинению в раскрытии государственных тайн.

Ассанж с газетой и Ассанж на десятилетии WikiLeaks

Слитое WikiLeaks видео «Collateral Murder»

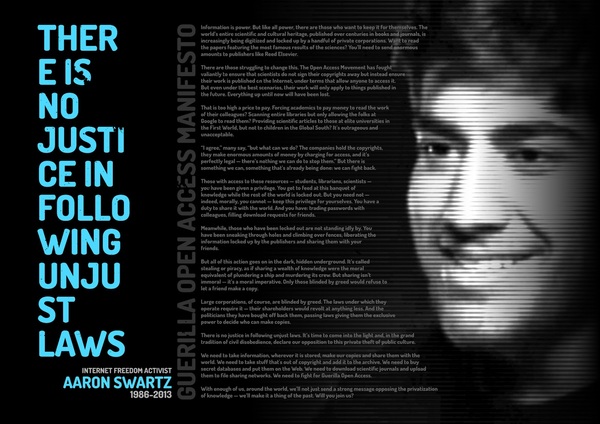

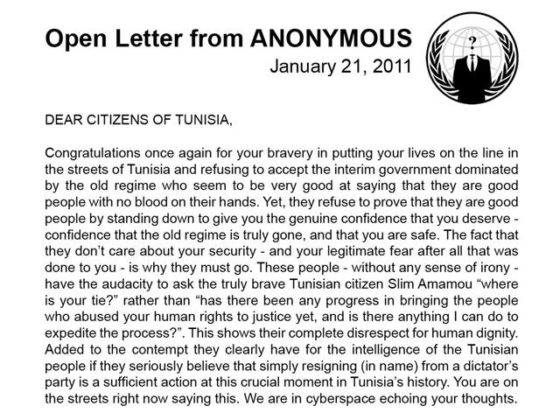

Aaron Swartz vs JSTOR (2008–2011)

JSTOR — цифровая библиотека. Активист Аарон Шварц подключился к сети MIT, автоматизировал скачивание статей JSTOR через скрипты и за короткое время выгрузил сотни тысяч платных научных публикаций в открытый доступ. Его цель была идеологическая: сделать знания свободными и публичными, доступными для широкой публики за бесплатно. После задержания против него возбудили дело, ставшее поворотным моментом в дискуссии о свободе информации.

РЕЖИМНЫЙ ПРОТЕСТ И АНТИАВТОРИТАРНЫЙ ХАКТИВИЗМ

Хактивизм против государственных и корпоративных структур через публичные, визуально заметные вмешательства. Используются DDoS, defacement, меметические акции. Основная цель — привлечь внимание к несправедливости и создать визуальный акт протеста.

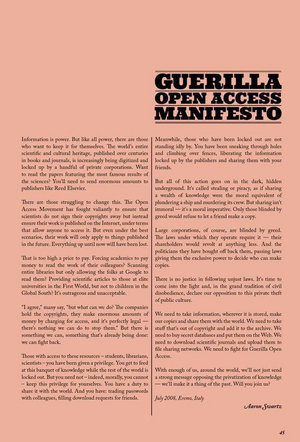

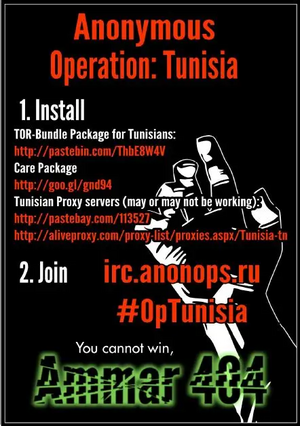

Anonymous и Арабская весна (2011)

Когда власти Туниса и Египта блокировали соцсети и сайты протестующих, активисты Anonymous взломали несколько правительственных порталов (2011), а также создали зеркала YouTube и Facebook, чтобы жители могли обходить блокировки. Они публиковали инструкции по шифрованию, обходу цензуры и VPN-доступу. Их действия обеспечили протестующим связь и выход информации наружу.

DDoS-атаки на российские госресурсы (2022–…)

После начала вторжения в Украину (2022) различные группы хактивистов, включая участников, называвших себя частью Anonymous, объявили «кибервойну» России. Они массово запускали DDoS-атаки на сайты министерств, медиа и сервисы госуслуг, используя открытые бот-платформы и добровольцев. В разные периоды фиксировались реальные сбои, хотя далеко не всегда кто-то официально брал на себя ответственность.

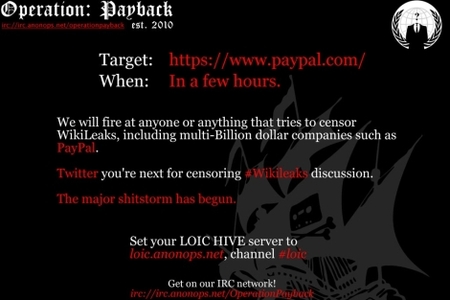

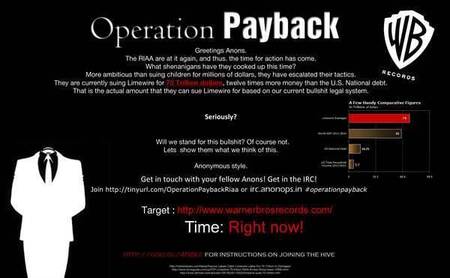

Operation Payback. Anonymous (2010)

Когда PayPal, Visa и MasterCard отказались проводить пожертвования упомянутым ранее WikiLeaks в 2010, активисты Anonymous собрали тысячи добровольцев и предложили им запустить программу LOIC, которая отправляла огромный поток запросов на сайты компаний. Это была самая массовая на тот момент координированная DDoS-атака от пользователей. Несколько сервисов легли на часы, компании понесли репутационный ущерб.

АНТИШПИОНСКИЙ/АНТИКОММЕРЧЕСКИЙ ХАКТИВИЗМ

Направлен на разоблачение компаний и организаций, продающих шпионское ПО или нарушающих приватность. Действия включают взлом корпоративных серверов, публикацию инструкций и данных о деятельности слежки. Здесь эстетика и политическая функция объединяются с образовательной целью.

Phineas Fisher — взлом Gamma/FinFisher (2014)

Интервью с «Фишером» в обличии игрушки

Анонимный хактивист Финеас Фишер взломал серверы Gamma International (2014), компании, производящей шпионское ПО FinFisher, используемое правительствами для скрытой слежки за гражданами и оппозиционерами. Он получил доступ к внутренним базам данных, переписке сотрудников, спискам клиентов и исходным кодам ПО, выкачав около 40 ГБ документов. Целью взлома было раскрыть скрытую индустрию слежки, показать, как коммерческие технологии помогают репрессивным режимам контролировать и подавлять граждан, и привлечь внимание общества к угрозам приватности.

LulzSec — взлом Sony Pictures (2011)

В 2011 году хактивистская группа LulzSec проникла во внутренние серверы Sony Pictures, получив доступ к базам данных пользователей, переписке сотрудников и внутренним документам. Основной мотив группы заключался не в материальной выгоде, а в демонстрации уязвимости крупной корпорации и низкого уровня защиты личных данных клиентов. Публикация документов и писем имела цель показать, как компании игнорируют безопасность пользователей и строят закрытые, непрозрачные системы контроля. Акция стала примером антикоммерческого хактивизма, где взлом использовался как инструмент давления на корпорацию и сигнал о необходимости цифровой прозрачности и ответственности.

OpISIS. Anonymous (2015)

В 2015 году группа Anonymous запустила кампанию OpISIS, направленную на борьбу с онлайн-пропагандой террористической организации ISIS. Целью кампании было прекращение распространения радикального контента в интернете и защита гражданского информационного пространства. Хактивисты взламывали аккаунты в соцсетях, закрывали сайты пропаганды, удаляли видео и посты, а также публиковали инструкции по блокировке и жалобам на экстремистский контент. Действия Anonymous носили ненасильственный характер, но создавали значительное цифровое давление на инфраструктуру ISIS, ограничивая их возможности вербовки и распространения идеологии через интернет.

ВЫВОД

Таким образом, хактивизм — это актуальная форма политического действия XXI века, объединяющая техническую виртуозность, социальную ответственность и способность влиять на общественные и государственные структуры. Его сила заключается в том, что цифровые инструменты позволяют а) протестовать, б) разоблачать и с) создавать прозрачные каналы информации, даже в условиях авторитарных режимов и закрытых систем. Также, хактивизм позволяет эстетизировать акт разоблачения: именно здесь начинаются пересечения с искусством.

ССЫЛКИ

mmm